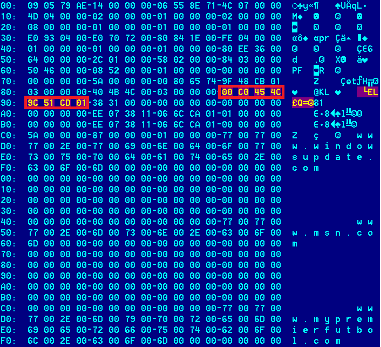

Figura 1 La variabile che identifica l’ “ora della morte di Stuxnet” è quella definita nel rettangolo rosso: “00 c0 45 4c 9c 51 cd 01” si traduce al 24 giugno 2012 nel formato standard di data e ora di Windows a 64 bit.

In linea con un mondo che continua ad essere sempre più̀ interconnesso e dipendente dall’efficace funzionamento e dalla resilienza di reti, sistemi e dispositivi informatici – che conferiscono natura ubiquitaria ai contenuti da essi trasportati, elaborati e conservati – l’architettura nazionale cyber ha conosciuto, nel 2017, interventi di modifica miranti a razionalizzare e potenziare ulteriormente le capacità di difesa cibernetica del sistema – Paese. Tale riorganizzazione, in Italia, è stata formalmente declinata nel “Piano nazionale per la protezione cibernetica e la sicurezza informatica”, che ha individuato, nell’annesso Piano d’Azione, le misure ritenute più urgenti per rafforzare gli assetti cibernetici del nostro Paese.

Studi e ricerche di settore hanno tuttavia dimostrato il gran quantitativo di episodi di cyber war che si sono fatti spazio, ben anche prima del 2017, su quella che viene definita “la quarta dimensione” della rivalità multinazionale. Ma perché, esattamente, si parla di una dimensione “quarta”?

Nel campo della guerra militare, la storia annovera, con riguardo al primo millennio, un’escalation di scontri in cui a far da protagoniste erano le armi convenzionali. Con l’affacciarsi di un’era del tutto nuova, verosimilmente dopo l’introduzione di Internet, si è progressivamente abbandonato il vecchio sistema per approdare ad uno scenario di guerra non convenzionale, che si avrà modo di illustrare più avanti.

Dall’analisi di Umberto Gori, professore Emerito di Relazioni Internazionali all’Università̀ di Firenze, apprendiamo che il primo vero caso di “cyber war” – che si svolge con l’uso delle macchine e non va, per ciò solo confusa con “info war”, la cui traduzione è “guerra delle informazioni” – è rappresentato dall’attacco sferrato attraverso il virus Stuxnet: questo, il nome del worm malevolo che fu iniettato negli impianti della nota centrale di Natanz (Iran, 2009).

Questa valutazione prende vita dal contesto strategico situazionale e parte dall’individuazione di alcuni fattori scaturiti dall’attacco subito dagli iraniani:

- Il target scelto per l’attacco, elemento fondamentale per la realizzazione dell’attacco;

- Il tipo di azione e gli effetti commisurati ai danni prodotti;

- Una motivazione importante: sarà questa, insieme all’analisi della complessità dell’azione, che consentirà al Pubblico Ministero, coadiuvato dal lavoro della polizia giudiziaria, di pervenire ad una prima ipotesi di attribuzione.

Avendo a disposizione lo schema di base di cui sopra, ci si può ora porre l’obiettivo di ricostruire la dinamica di un cyber – attacco. Se poi l’obiettivo vuol essere quello di realizzare un’analisi concreta, si prenderanno in considerazione gli elementi che ci fornisce il caso Stuxnet.

La centrale nucleare è stata classificata dagli Iraniani con una certa facilità quale target prescelto, cioè quale obiettivo materiale della spedizione militare.

L’azione è stata subito accertata, in quanto ha prodotto evidenti effetti e gravi danni a cose; nel caso di specie si tratta della distruzione materiale delle centrifughe della centrale, anche se resta non accertata la presenza di eventuali vittime. La complessità̀ della pianificazione e l’esecuzione dell’azione hanno permesso di stabilire un enorme dispendio di risorse economiche e di intelligence, di conseguenza si ravvisa la partecipazione – anche se non dichiarata – di un’entità̀ statale capace di supportarne i costi. Si comincia già con questi primi elementi a delineare un’ipotesi di attribuzione.

La motivazione politica è evidente, come si avrà modo di spiegare nello sviluppo della dinamica de qua.

A questo punto, appare altrettanto evidente il valore fondamentale dell’analisi situazionale del contesto strategico nel quale avviene l’attacco cibernetico. La valutazione oggettiva del contesto serve a classificare un atto cibernetico nel suo sviluppo reale e nelle sue finalità. Se, a esempio, l’intento principale di un attacco informatico è la ricerca del guadagno finanziario tramite l’uso di mezzi criminali (come possono essere gli strumenti di phishing o le azioni di furto di identità̀ e dati informatici), il fine ultimo è talmente chiaro che permette di classificare tale condotta come un “atto di cyber – crime” o di “cyber espionage”. Se, invece, l’intento dell’attacco è esclusivamente la volontà̀ di arrecare un danno significativo a una Nazione o ai suoi cittadini, l’intrusione informatica subita da infrastrutture civili e/o militari ricadrebbe con ogni probabilità̀ nell’alveo di un classico “atto di guerra” disciplinato dallo jus ad bellum[1]. Quest’ultima fattispecie, quindi, non risponde alla voce “atti di cyber – crime”, ma ricade nel più ampio novero di episodi di “cyber – war”.

Il software dannoso, sviluppato nel 2010 dagli Stati Uniti in collaborazione con lo Stato di Israele, ha seguito uno schema inquadrabile in alcuni passaggi definiti ed imprescindibili alla realizzazione del suo scopo ultimo.

Stuxnet, una volta iniettato attraverso un dispositivo USB all’interno di un dispositivo direttamente collegato alla centrale, con una velocità quasi impercettibile, ha rallentato ed accelerato di nascosto i motori delle centrifughe iraniane che venivano utilizzate per arricchire l’uranio, nonché le valvole che a loro volta collegavano sei cascate di centrifughe. La dinamica è certamente più complessa di così – e richiederebbe di essere meglio trattata in altra sede – ma fonti iraniane ci riferiscono che, alla fine, i motori si separarono e l’Iran dovette sostituire 1.000 macchine danneggiate.

Un ulteriore passaggio risulta, ai nostri occhi, oltremodo fondamentale: mentre stava producendo il danno, Stuxnet ha fornito un feedback falso agli operatori in modo che non avessero idea di cosa stesse succedendo. L’obiettivo era rendere i cambiamenti così impercettibili che gli iraniani potessero pensare che la distruzione derivasse da parti del meccanismo guaste, da un problema di ingegneria difettosa, o da una più generica incompetenza. Ralph Langner, esperto in sicurezza informatica, è anche fra i primi analisti ad aver decodificato i bit di Stuxnet, ed ha stimato che il 50% dei costi di sviluppo del malware sono stati impiegati per nascondere l’attacco. Un funzionario del governo americano ha dichiarato al New York Times che Stuxnet mirava a “confondere le migliori menti scientifiche iraniane”: sebbene gli iraniani avessero ammesso alcune infezioni nei loro sistemi informatici, l’effetto strategico ultimo del malware sul loro programma nucleare è rimasto tutt’oggi poco chiaro.

Alcuni funzionari del governo degli Stati Uniti hanno affermato di aver rallentato il programma nucleare iraniano di un periodo compreso tra diciotto mesi e due anni. Altri esperti americani hanno detto che l’attacco non ha contribuito a ritardare gli sforzi iraniani, ed in effetti potrebbe averli accelerati; gli scienziati iraniani hanno infatti lavorato per far funzionare correttamente le centrifughe, migliorandone le prestazioni ed il design, aumentandone la produzione. Il tempo guadagnato dagli attacchi potrebbe dunque essere stato un fattore importante per riportare l’Iran al tavolo dei negoziati e raggiungere un accordo sul suo programma nucleare previsto per luglio 2015. Il ritardo, anche se pari a ben due anni, ha dato alle sanzioni economiche sul Paese più tempo per realizzare un impatto notevole sotto diversi punti di vista.

Ed ecco che perveniamo, con una valutazione effettuata in punta di penna, alla motivazione politica. Da quanto sembra, la realizzazione del codice velenoso è stato anche un compromesso per convincere Israele a non condurre attacchi aerei contro le strutture iraniane. Nel 2008, durante il secondo mandato della presidenza di George W. Bush, Israele avrebbe chiesto all’amministrazione americana di preparare bombe in grado di distruggere interi bunker, pianificando di poterle collocare nei siti di produzione nascosti nei fianchi delle montagne. Nel respingere la richiesta, il presidente Bush aveva placato gli Israeliani dicendo loro che avrebbe autorizzato, e successivamente finanziato, la missione “Giochi Olimpici” al fine di sabotare l’infrastruttura nucleare iraniana. Ecco cosa s’intende esattamente, in questo caso di specie, quando si fa riferimento all’espressione “compromesso politico”.

La giornalista statunitense Kim Zetter, nel suo libro “Countdown to Zero Day”, ha analizzato alcuni aspetti dell’attacco ancora poco conosciuti al grande pubblico, riferendosi alle interazioni avvenute tra il 2009 e il 2010. Riprodurre l’infezione, nel caso di Stuxnet, era piuttosto semplice per via di una caratteristica del malware, ovvero la sua capacità di mantenere un resoconto dei dispositivi compromessi, compresi nome, nome di dominio e indirizzo IP. Grazie alla particolarità̀ di questi dati, quella di poter essere appunto ricordati, è possibile risalire all’originale.

Symantec, leader globale della sicurezza informatica di nuova generazione, nel febbraio 2011 ha pubblicato il dossier “W32 Stuxnet”, nel quale è arrivata alla conclusione che la diffusione del malware fosse partita da cinque aziende (due sono state attaccate due volte, rispettivamente nel 2009 e nel 2010). Kaspersky Lab, fra le più grandi società private di sicurezza informatica in Russia, è poi riuscita a risalire a queste aziende grazie all’analisi di 2.000 file nell’arco di tempo di due anni.

Di Stuxnet si può̀ dire che si sia trattato di un malware incredibilmente produttivo: i suoi creatori hanno eseguito la più̀ grande operazione offensiva a livello mondiale, inaugurando una nuova era nel campo delle armi cibernetiche. Prima di esso, infatti, nessuno aveva pensato di mettere al sicuro le infrastrutture industriali. Con la manomissione di dispositivi non connessi, i creatori del worm hanno dischiuso nuovi orizzonti all’Information Security, tanto che l’importanza di Stuxnet può essere comparata solo a quella di Great Worm, conosciuto anche come “Worm Morris”, il primo malware della storia ad essersi guadagnato l’attenzione dei media (1988). Qualunque fosse stato l’impatto sul programma nucleare iraniano, Stuxnet è stato notevole su due fronti. In primo luogo, era estremamente sofisticato, o, per citare una rivista tecnica, “senza precedenti, magistrale e malevolo”. Un secondo dato, non di poco momento, ci suggerisce che il malware abbia fatto uso di cinque “zero days”, ovvero vulnerabilità̀ software sconosciute che consentono a un utente malintenzionato di accedere a un computer, un router o un server. Non avendo mai rilevato prima questi difetti, gli sviluppatori avevano “zero giorni” per correggerli. Inoltre, ricordiamo che i computer che controllavano le centrifughe non erano collegati a Internet. Stuxnet ha dovuto saltare questo “vuoto d’aria” ed essere consegnato nel sistema, probabilmente tramite una pen – drive o un altro dispositivo portatile. Il worm è stato anche configurato per funzionare su un sistema specifico: sebbene si diffondesse ampiamente – dati rilevano che il numero di infezioni avesse superato la cifra totale di trecentomila in almeno cento paesi tra cui Australia, Brasile, Cina, India, Paesi Bassi e Stati Uniti – si attivava solo quando “vedeva” una configurazione di una linea di controllori logici programmabili Siemens. Avrebbe per ciò solo distrutto le centrifughe dopo averne constatato l’impianto computer a Natanz, il principale impianto di arricchimento dell’Iran. Tuttavia, a differenza di quanto capitava con le armi convenzionali o con quelle nucleari, gli effetti e le regole delle armi cibernetiche erano in gran parte sconosciuti. Non c’era alcuna comprensione delle conseguenze che Stuxnet avrebbe potuto scatenare. I dati e le informazioni riportate in questo elaborato dimostrano come la distruzione della centrale nucleare di Natanz abbia rappresentato, per l’Iran in primo luogo e subito dopo per l’intero asset mondiale, un esempio fortissimo di nuova rivalità nata dall’azione di un’entità invisibile, che opera completamente nell’anonimato. Ciò non solo contribuisce ad aumentare la vulnerabilità della parte soccombente nella singola ipotesi, ma alimenta un clima di incertezza che si dovrebbe in qualsiasi modo evitare. L’obiettivo principe del cyber offensore è infatti quello di realizzare un contesto del genere: incerto, instabile e dove, di conseguenza, può muoversi con una certa disinvoltura.

Giulia Guastella

Dottoressa in Relazioni Internazionali

Vicepresidente di IMESI

Autrice de “Il dominio geopolitico dello spazio cibernetico”, Edizioni Ex Libris, Palermo, 2020

Bibliografia:

- GORI U. e GERMANI L. S., “Information Warfare. Le nuove minacce provenienti dal cyber spazio alla sicurezza nazionale italiana”, Franco Angeli, Milano, 2011

- GUASTELLA G., Il dominio geopolitico dello spazio cibernetico, Edizioni Ex Libris, Palermo, 2020

- KAPLAN F., “Dark Territory, The secret history of cyber war”, Simon e Schuster, 2016

- KISSINGER H., “Ordine Mondiale”, Mondadori, Milano, 2014;

- SANGER E. D., “Confront and Conceal”, Broadway Paperbacks, New York, 2013;

- SEGAL A., “The Hacked World Order”, Public Affairs, New York

Sitografia:

- Sistema di informazione per la sicurezza della Repubblica, Documento di Sicurezza Nazionale, Roma, 2017

- Presidenza del Consiglio dei Ministri, Il linguaggio degli organismi informativi. Glossario intelligence, Sistema di informazione per la sicurezza della repubblica, Quaderni di Intelligence Gnosis (2012)

- Presidenza del Consiglio dei Ministri, Quadro strategico nazionale per la sicurezza dello spazio cibernetico (2013)

- Presidenza del Consiglio dei Ministri, Piano nazionale per la protezione cibernetica e la sicurezza informatica (2017)

- DPCM 2013 – Decreto del Presidente del Consiglio dei Ministri (24 gennaio 2013), “Direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionale”

- DPCM 2017 – Decreto del Presidente del Consiglio dei ministri (17 febbraio 2017), “Direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionali”

[1] Nel diritto internazionale con il termine Jus ad bellum si fa riferimento all’uso legittimo della forza da parte degli Stati; mentre con Jus in bello si rinvia alle modalità con le quali tale uso della forza deve essere messo in atto; lo scontro, seppur legittimo, non deve mai contrastare con i diritti umani che determinano la condotta delle ostilità.